La semaine dernière, la juge Amy Totenberg a levé le voile sur un rapport très attendu du professeur J. Alex Halderman de l’université du Michigan. Selon un tweet résumant ses conclusions, le professeur Halderman a affirmé que non seulement ils ont trouvé des « problèmes critiques », tels qu’une vulnérabilité d’exécution de code arbitraire, mais que ces failles n’ont toujours pas été corrigées. Et ne seront pas corrigées avant l’élection présidentielle de 2024, malgré la publication par CISA d’un avis de sécurité et la création par Dominion, en réponse, d’une mise à jour du logiciel. Le secrétaire d’État de Géorgie, Brad Raffensperger, est au courant des problèmes depuis deux ans, et à 18 mois de l’élection de 2024, il ne mettra pas à jour les machines pour aider à sécuriser ces vulnérabilités.

Le professeur Halderman déclare dans son blog que « le problème le plus critique que nous ayons trouvé est une vulnérabilité d’exécution de code arbitraire qui peut être exploitée pour diffuser des logiciels malveillants à partir du système central de gestion des élections (EMS) d’un comté vers tous les BMD de la juridiction. Il est ainsi possible d’attaquer les systèmes de gestion des élections à grande échelle, sur une vaste zone, sans avoir besoin d’accéder physiquement à l’un d’entre eux.

Si M. Halderman donne un aperçu de la manière dont les logiciels malveillants peuvent être diffusés dans un comté avec un simple accès au système central de gestion des élections, il explique également dans le rapport comment ils peuvent déjouer les tests des machines de deux manières : l’une par la validation du hachage et l’autre par les tests de logique et d’exactitude.

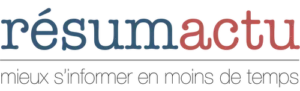

Validation du hachage

Commençons par la validation du hachage SHA-256. La validation du hachage est une méthode permettant de vérifier que le système lui-même est exactement le même que celui qui a été installé. Toute modification doit renvoyer un hachage SHA-256 qui ne correspond pas au hachage fourni.

Halderman déclare dans son rapport

« …une application modifiée de manière malveillante peut simplement afficher la valeur de hachage attendue au lieu de la valeur réelle, évitant ainsi d’être détectée.

Le logiciel malveillant de démonstration modifie les données de vote avant que l’application ne calcule le MAC. Cela permet à ces logiciels malveillants d’ajouter, de supprimer, de modifier ou d’annuler des votes dans le code QR tout en s’assurant que le MAC reste valide. Par ailleurs, étant donné que la clé secrète utilisée pour générer le MAC est nécessairement accessible à l’application ICX, la logique malveillante d’une application modifiée pourrait utiliser la clé pour générer elle-même des MAC valides« .

Cela signifie qu’un code malveillant installé sur la machine pourrait non seulement modifier les votes, mais aussi le faire tout en restant indétectable lors des tests effectués sur les machines avant l’élection.

Figure8 : Déjouer la validation du hachage, l’application ICX affiche sur l’écran le hachage SHA-256 de son APK à l’écran, comme illustré ici. Cependant, ce comportement est contrôlé par l’application elle-même, de sorte qu’une application modifiée de manière malveillante peut simplement afficher la valeur de hachage attendue au lieu de la valeur réelle, ce qui permet d’éviter les problèmes de sécurité, évitant ainsi d’être détectée.

Le logiciel malveillant de démonstration modifie les données de vote avant que l’application ne calcule le MAC. Cela permet à ces logiciels malveillants d’ajouter, de supprimer, de modifier ou d’annuler des votes dans le code QR tout en s’assurant que le MAC reste valide. Par ailleurs, étant donné que la clé secrète utilisée pour générer le MAC est nécessairement accessible à l’application ICX, une logique malveillante dans une application modifiée pourrait utiliser la clé pour générer elle-même des MAC valides.

Contournement de la validation du hachage de l’APK Comme le montre la figure 8, l’ICX peut afficher le hachage SHA-256 de l’APK. le hachage SHA-256 de l’APK installé sur son écran, ce qui est censé permettre aux agents électoraux et aux électeurs de confirmer le logiciel utilisé. de confirmer quel logiciel est en cours d’exécution. Cependant, tout comme le code QR du MAC, cette valeur de hachage est calculée par l’application ICX elle-même et peut donc être trivialement déjouée par une logique malveillante ajoutée à l’application.

Dans le logiciel malveillant de démonstration, nous avons identifié le code qui calcule et affiche le hachage, et l’avons modifié pour remplacer simplement la valeur de hachage calculée par le hachage de l’APK non modifié. Cela garantit que l’ICX affiche toujours le hachage de l’APK officiel même s’il exécute un APK modifié de manière malveillante.

Ironiquement, le même État qui a besoin de plus de 36 mois pour mettre à jour ces vulnérabilités (la Géorgie) a eu en 2020 une mise à jour d’urgence à effectuer sur toutes ses tabulatrices BMD. En octobre 2020, une erreur d’affichage a été constatée lors de l’élection au Sénat en Géorgie. La juge Amy Totenberg a accordé à contrecœur qu’une mise à jour soit effectuée sur les machines avant l’élection de 2020 à moins d’un mois. Dans cette affaire, le professeur Halderdman a témoigné que les tests de la mise à jour proposée étaient « seulement superficiels » et que « Pro V&V […] n’a fait aucun effort pour tester si les changements créent de nouveaux problèmes qui ont un impact sur la fiabilité, la précision ou la sécurité du système BMD. » Eric Coomer de Dominion a témoigné, au nom de Jack Cobb, président de Pro V&V, que la mise à jour était « de minimis », ce qui nécessitait des tests moins rigoureux que d’autres mises à jour.

M. Raffensperger a pu transmettre cette mise à jour à tous les DMB de l’État en moins d’un mois. Mais aujourd’hui, avec un délai de 36 mois, le secrétaire d’État de Géorgie a déclaré que cette tâche nécessiterait « des dizaines de milliers d’heures de travail » et qu’elle ne serait donc pas réalisée avant 2024.

Test de logique et de précision

Le test de logique et de précision (LAT) est un test public qui consiste à faire passer un certain nombre de bulletins de vote par le système afin de s’assurer qu’il compte correctement les votes. Notamment, lors de l’élection de 2020, le comté de Fulton, en Géorgie, a dû déléguer le LAT à Dominion lui-même en raison d’une épidémie de Covid dans son entrepôt d’English Street juste avant l’élection. Cette opération a coûté 2 000 dollars par heure et 5 000 dollars par heure le jour de l’élection, soit un total de 2 millions de dollars.

Le LAT a pour but de garantir au public que ces machines fonctionnent efficacement. Les primaires de 2022 ont récemment fait l’objet d’une controverse au Colorado, où l’ancienne greffière du comté de Mesa, Tina Peters, soutenue par Trump, a perdu face à la présidente du conseil d’administration de la CTCL, Pam Anderson. Un recomptage machine controversé a été financé par les candidats perdants dans le comté d’El Paso. Malgré un taux de rejet de 53 % dans le LAT du recomptage avant le recomptage officiel, les responsables électoraux ont refusé un recomptage manuel comme alternative après l’échec controversé.

Dans le rapport, Halderman explique comment le LAT peut être détourné. C’est extrêmement préoccupant. Dans la section 7.5 du rapport, Halderman déclare que :

« …le logiciel malveillant de démonstration se contente de suivre le nombre de bulletins de vote imprimés depuis la mise en marche de la machine et de ne pas tricher sur les n premiers bulletins (pour un nombre de configuration de l’attaquant). Si la Géorgie devait améliorer son processus LAT en testant un plus grand nombre de bulletins, les attaquants pourraient simplement augmenter le nombre de bulletins ignorés par le logiciel malveillant en conséquence.

…

« Aucune méthode pratique de test préélectoral ou parallèle ne permet d’exclure la fraude par logiciel malveillant. Bien que le code QR contienne un code d’authentification de message cryptographique (MAC) que les scanners utilisent pour vérifier son intégrité, cela ne constitue pas un obstacle pour le logiciel malveillant ICX« .

Dominion should be done. pic.twitter.com/57eWZ1qY7n

— David Cross (@GAballots) June 18, 2023

Le Dominion devrait être terminé.

En résumé

- Le rapport Halderman reconnaît qu’il est possible d’installer sur ces machines des logiciels malveillants qui ne seraient pas détectés par les tests de validation du hachage.

- Les logiciels malveillants peuvent subvertir les tests de logique et d’exactitude et peuvent « sauter la tricherie » jusqu’à ce que le LAT soit terminé.

- Aucune méthode pratique de test pré-électoral ou parallèle ne pourrait le détecter.

- La Géorgie connaît ces vulnérabilités depuis deux ans, mais ne mettra pas ses machines à niveau avant les élections de 2024.

- Les autorités géorgiennes ont lutté avec acharnement pour empêcher l’inspection de la qualité des bulletins de vote en papier après que de nombreuses anomalies ont été constatées, principalement par le biais de demandes d’archives publiques, lors des élections de 2020 et 2022.

- La Géorgie a précédemment mis à jour tous ses systèmes en moins d’un mois, cependant, trois ans et demi ne sont pas suffisants pour cette mise à jour de sécurité impérative

- Le logiciel électoral vulnérable a été utilisé en 2022, alors que le secrétaire d’État de la Géorgie était au courant du problème et qu’il était également candidat à cette élection contestée.

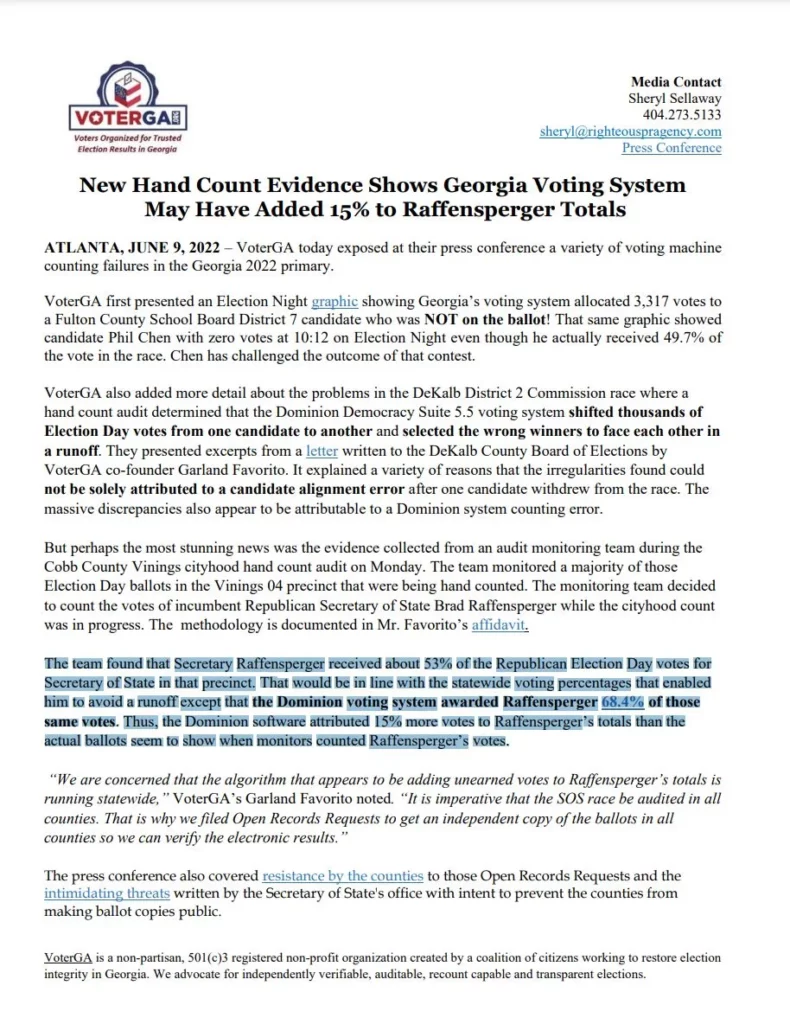

Selon VoterGA.org, M. Raffensperger a obtenu 15 % de votes en plus lors d’un audit de dépouillement manuel dans le comté de Cobb Vinings :

L’équipe a constaté que le secrétaire d’État Raffensperger avait reçu environ 53 % des votes républicains le jour de l’élection du secrétaire d’État dans cette circonscription. secrétaire d’État dans cette circonscription. Cela correspondrait aux pourcentages de vote à l’échelle de l’État qui lui ont permis d’éviter un second tour. d’éviter un second tour, si ce n’est que le système de vote Dominion a accordé à M. Raffensperger 68,4 % de ces mêmes votes. mêmes votes. Ainsi, le logiciel de Dominion a attribué 15 % de votes en plus à Raffensperger par rapport aux bulletins de vote réels. que les bulletins de vote réels ne semblent indiquer lorsque les contrôleurs ont compté les votes de Raffensperger.

Un nouveau comptage manuel montre que le système de vote de la Géorgie a pu ajouter 15% aux totaux de Raffensperger

ATLANTA, 9 JUIN 2022 – VoterGA a exposé aujourd’hui, lors de sa conférence de presse, une série de défaillances dans le comptage des machines à voter lors de la primaire de 2022 en Géorgie. de comptage des machines à voter lors des primaires de 2022 en Géorgie.

VoterGA a d’abord présenté un graphique de la nuit des élections montrant que le système de vote de la Géorgie a attribué 3 317 voix à à un candidat du district 7 du conseil scolaire du comté de Fulton qui ne figurait PAS sur le bulletin de vote ! Ce même graphique montrait le candidat Phil Chen avec zéro voix à 10:12 le soir de l’élection alors qu’il a obtenu 49,7% des des voix dans la course. M. Chen a contesté le résultat de ce concours.

VoterGA a également ajouté plus de détails sur les problèmes rencontrés dans la course à la commission du district 2 de DeKalb, où un audit de comptage manuel a déterminé que le candidat de Dominion était le seul à avoir été élu. un audit de comptage manuel a déterminé que le système de vote Dominion Democracy Suite 5.5 a déplacé des milliers de voix d’un candidat à l’autre le jour de l’élection. d’un candidat à l’autre le jour de l’élection et a sélectionné les mauvais gagnants qui se sont affrontés lors d’un second tour. au second tour. Ils ont présenté des extraits d’une lettre adressée au conseil électoral du comté de DeKalb par Garland, cofondateur de Garland Favorito, cofondateur de VoterGA. Cette lettre explique diverses raisons pour lesquelles les irrégularités constatées ne peuvent pas ne pouvaient pas être attribuées uniquement à une erreur d’alignement des candidats après qu’un candidat se soit retiré de la course. Les écarts massifs semblent également imputables à une erreur de comptage du système Dominion.

Mais la nouvelle la plus stupéfiante est sans doute la preuve recueillie par une équipe d’audit au cours de la campagne électorale. Cobb County Vinings cityhood hand count audit on Monday. L’équipe a contrôlé la majorité des bulletins de vote du jour de l’élection dans le comté de Vinings. L’équipe a contrôlé la majorité des bulletins de vote du jour du scrutin dans la circonscription de Vinings 04 qui ont été dépouillés à la main. L’équipe de contrôle a décidé de compter les votes du secrétaire d’État républicain sortant, Brad Raffensperger, pendant que le dépouillement de la mairie était en cours. était en cours. La méthodologie est documentée dans la déclaration sous serment de M. Favorito.

L’équipe a constaté que le secrétaire Raffensperger avait reçu environ 53 % des votes républicains le jour de l’élection du secrétaire d’État dans cette circonscription. Cela correspondrait aux pourcentages de vote à l’échelle de l’État qui lui ont permis d’éviter un second tour, si ce n’est que le système de vote Dominion a attribué à Raffensperger 68,4 % de ces mêmes votes. Ainsi, le logiciel de Dominion a attribué 15 % de votes en plus à Raffensperger par rapport à ce que les bulletins de vote réels semblent indiquer. Lorsque les contrôleurs ont compté les votes de Raffensperger, le logiciel de Dominion a attribué 15 % de plus de votes aux totaux de Raffensperger que ce que les bulletins réels semblent montrer.

Nous sommes préoccupés par le fait que l’algorithme qui semble ajouter des votes non gagnés aux totaux de M. Raffensperger fonctionne à l’échelle de l’État », a déclaré Garland Favorito, de VoterGA. fonctionne dans l’ensemble de l’État », a déclaré Garland Favorito, de VoterGA. « Il est impératif que la course au secrétaire d’état soit vérifiée dans tous les comtés. comtés. C’est pourquoi nous avons déposé des demandes d’accès aux dossiers publics afin d’obtenir une copie indépendante des bulletins de vote dans tous les comtés, de manière à pouvoir vérifier les données électroniques. afin de pouvoir vérifier les résultats électroniques ».

La conférence de presse a également porté sur la résistance des comtés à ces demandes d’archives ouvertes et sur les menaces d’intimidation écrites par le secrétaire d’État à l’égalité des chances. menaces d’intimidation rédigées par le bureau du secrétaire d’État dans l’intention d’empêcher les comtés de rendre publiques les copies des bulletins de vote. de rendre publiques les copies des bulletins de vote.

VoterGA est une organisation non partisane, 501(¢)3, à but non lucratif, créée par une coalition de citoyens qui s’efforcent de rétablir l’intégrité des élections en Géorgie. Nous plaidons en faveur d’élections vérifiables de manière indépendante, vérifiables, pouvant faire l’objet d’un recomptage et transparentes.

Il convient également de noter qu’il y a eu une anomalie avec un bulletin identifié lors des recomptages dans le comté de Cherokee en Géorgie, où un mystérieux vote pour Jo Jorgensen a été ajouté à un bulletin voté par Donald Trump entre le compte de la machine 1 et le compte de la machine 2. Ce bulletin a été « mélangé » dans un autre lot afin d’obscurcir son identité, mais les auditeurs citoyens ont pu l’identifier grâce à des marques de main malveillantes dans le coin supérieur droit du bulletin.